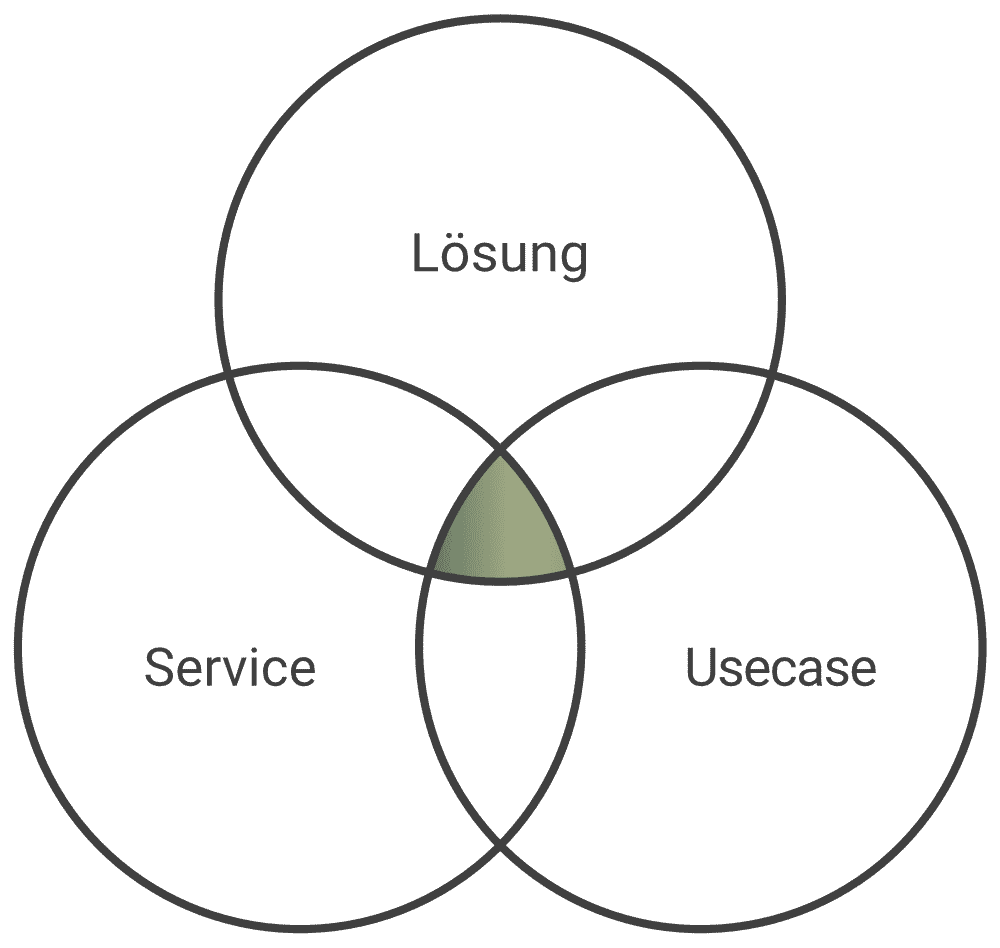

Alle unsere Partner sind Technologieführer in ihrem Segment und bieten ausgezeichnete Lösungen durch modernste Innovation.

Wir prüfen Partner auf Herz und Nieren und treffen unsere Auswahl u.A. auf die Faktoren Zuverlässigkeit, Technologie, Kundenorientierung und Benutzerfreundlichkeit.

Unsere Lösungen lassen sich individuell an Ihre Kundensituation anpassen und jederzeit kurzfristig erweitern.

Lösungen der Technologieführer werden zur perfekten Sicherheitslösung zusammengestellt

Suche

Filter

Colortokens bietet eine einzigartige Lösung, um Zero-Trust Mikro-Segmentierung schnell, einfach und ohne Betriebsauswirkungen einzuführen.

Die Colortokens-Lösung unterstützt durch KI die Einführung einer Zero-Trust-Infrastruktur in verteilten hybriden Umgebungen. Sie lässt sich nahtlos implementieren und ermöglicht Unternehmen die Visualisierung und Definition sicherer Mikrosegmentgrenzen (Mikroperimeter). Dies funktioniert für das Unternehmen ohne zusätzliche Hardware und Betriebsunterbrechungen.

CybelAngel ist die weltweit führende Plattform für External Attack Surface Management und gilft dabei Ihr

Unternehmen zu schützen und Ihre digitalen Aktivitäten vor Cyberangriffen und Cyberverletzungen zu sichern

Cybelangel erkennt

und das alles aus einer Plattform

Deep Instinct ist ein einzigartiges Produkt und passt daher ideal in unsere Strategie, unseren Kunden nur die besten Lösungen anzubieten.

Deep Instinct ist die einzige Endpunkt-Lösung auf dem Markt, die online als auch offline vor neuen Bedrohungen schützen und mit vorhandenen Lösungen kombiniert werden kann. Deep Instinct erkennt innerhalb von 20 ms Bedrohungen und eliminiert diese. So wird das Sicherheitslevel auf dem Client von 60 % auf 100 % angehoben.

Gyptpol ist die einzige Lösung auf dem Markt, die Konfigurations-Schwachstellen erkennt und ohne Betriebsauswirkungen schließen kann.

Datensicherung ist Vertrauenssache. Mit Keepit sichern wir Ihre Daten in Deutschland, hochverfügbar und gesichert vor Ransomware. KeepIt ist schnell und einfach eingeführt, und dabei einfach zu managen.

Die Datensicherung erfolgt in deutschen Rechenzentren, dabei werden je 2 Backups in 2 RZ 2x am Tag geschrieben. Alle Vorgaben der DSGVO werden eingehalten. Daten werden verschlüsselt übertragen und gespeichert, sind bei Bedarf in wenigen Minuten zurück gesichert.

Phishing- und Ransomware-Attacken werden immer raffinierter und komplexer,

nur mit den richtigen Lösungen können Sie sich schützen.

Nozomi ist der Markführer für OT- und IoT Security – in allen Branchen.

ProofPoint ist Marktführer im Bereich IT-Sicherheit und IT-Awareness. Die ideal aufeinander abgestimmte Plattform bietet alle Funktionen, um die Mitarbeiter-Awareness aufzubauen und zu erhalten.

Mit über 250 Modulen, die in über 50 Sprachen verfügbar sind, bietet ProofPoint die notwendigen Trainings für jede Anforderung. Die interaktiven Trainings binden den Mitarbeiter ein und durch Phishing Simulationen wird das Erlernte regelmäßig validiert. Nachschulungen können dabei automatisiert werden.

Mit RiskRecon können Sie als Unternehmen das eigene IT-Risiko und das Risiko von Lieferanten oder Kunden transparent erkennen.

Das überzeugendste Merkmal von SecurityBridge ist, dass es sich um eine umfassende SAP-Sicherheitsplattform handelt. Alle Module sind wirklich integriert, von der Anwendungs- bis zur Codesicherheit. Die Plattform ist die weltweit erste und einzige integrierte Lösung für SAP-Echtzeit-Bedrohungsüberwachung, Schwachstellenmanagement und Compliance, Management und Compliance.

Sectigo bietet eine unabhängige Lösung für die Verwaltung von Zertifikaten im Unternehmen

Sentinel One ist der Technologieführer, wenn es um EDR/XDR geht und korrelierte die meisten Erkennungen aller EDR Lösungen auf dem Markt.

Spin.ai ist der Marktführer zum Schutz Ihrer kritischen Daten auf den SaaS-Platformen

Tanium hat eine einzigartige Technologie und ein hoch modulares System, um den Kunden dort zu unterstützen, wo es gerade benötigt wird.

Die Tanium-Plattform löst die größten Sicherheits-, Compliance- und Datenschutz Herausforderungen, denen Unternehmen gegenüberstehen, indem sie blitzschnell ermöglicht, alles zu sehen und alles über Computernetzwerke hinweg zu tun – und das mit einer unvergleichbaren Skalierbarkeit.

Mitarbeiter haben Zugriff auf tausende von Dateien, viele davon enthalten sensitive und schützenswerte Daten. Varonis hilft bei der Erkennung und beim Schutz der Daten.

Wenn Sie diese Fragen mit einem guten Gewissen beantworten können, dann müssen Sie sich über Varonis keine Gedanken machen. Andernfalls können wir Ihren helfen.

Angreifer werden es immer in ihr Netzwerk schaffen. Mit Vectra erkennen Sie die Angreifer, bevor diese Schaden anrichten können.

Die KI-gesteuerte Plattform erkennt, sortiert und klassifiziert Bedrohungen, damit unsere Kunden sich auf die kritischen Ereignisse konzentrieren können.

Yubico ist weltweit führend bei der sicheren Authentifizierung und bringt eine bewährte Integration von Technologiepartnern mit. Ihre Produkte und Lösungen haben sich als äußerst zuverlässig und sicher erwiesen. Wir sind stolz darauf, mit Yubico als Partner zusammenzuarbeiten, um unseren Kunden den bestmöglichen Schutz ihrer Daten und hochwertige Sicherheitslösungen zu gewährleisten.

Zerofox schützt das Unternehmen vor den Angriffen, die außerhalb der Firmengrenzen geschehen. Zerofox informiert über Gefahren und schützt davor.

Zertificon ist die Lösung für den sicheren E-Mail-Verkehr und sicheren Dateitransfer, egal ob on-premises oder in der Cloud.

Zimperium ist die fortschrittlichste Lösung zur Abwehr mobiler Bedrohungen für Unternehmen, die dauerhaften Schutz für unternehmenseigene und BYOD-Geräte bietet. Zimperium erkennt Bedrohungen über die gesamte Kill Chain: Geräte-, Netzwerk-, Phishing- und App-Angriffe.