Durch die Unabhängigkeit von Herstellern profitieren Sie von Lösungen und Konzepten, die maßgeschneidert auf Ihren Bedarf sind.

Durch die Erfahrung aus einer Vielzahl von bestehenden Kunden und umgesetzten Projekten, kennen wir Ihre Bedürfnisse, Anforderungen und Erwartungen.

Schneller Support und flexible Service-Konzepte entlasten Sie und Ihr Team.

Wir schließen Ihre Lücken im Security-Betrieb.

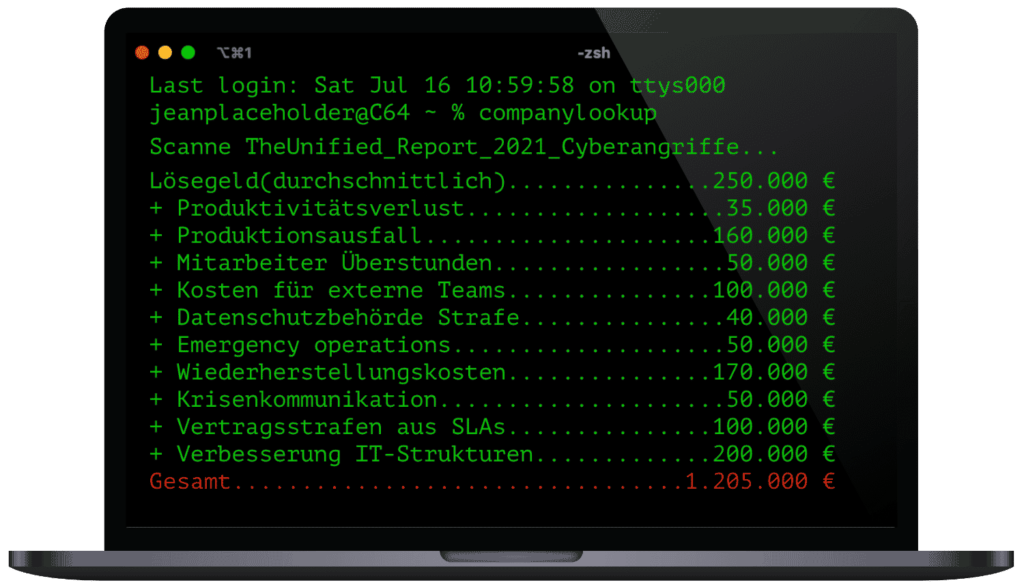

Die durchschnittliche Lösegeldforderung bei einer Ransomware-Attacke beträgt zwischen 150.000 € und 300.000 €. Diese Kosten können Sie verhindern, indem Sie sich präventiv schützen.

Mitarbeiter

Awareness, Passworte, MFA

Schwachstellen finden

Sicherheitslücken und

Schatten-IT erkennen

Datensicherung

Umsetzen und regelmässig testen

Sicherheitscheck

Angriffe erkennen, bevor Schaden entsteht

Sensitive Daten

Wo liegen diese?

Wer hat darauf Zugriff?

Malware verhindern

Prävention vor Reaktion

IT-Sicherheitsprüfung, ideal für KMU. Mithilfe von 124 Fragen aus 16 Prüfgruppen werden technische und organisatorische Schutzmaßnahmen Ihres Sicherheitsprozesses überprüft

Ransomware Checkup – prüft auf Basis der Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI), inwieweit notwendige Schutzmaßnahmen in Ihrem Unternehmen umgesetzt wurden.

Cybersicherheitsanalyse – In einem umfangreichen Prüfkatalog im Checklistenformat werden über 2.000 technische und organisatorische Prüfpunkte sowie Anforderungen kontrolliert.

Infrastrukturanalyse – Alle wichtigen Informationen zu den einzelnen Systemen und Anwendungen sind einem übersichtlichen Bericht zusammengefasst.

OSINT-Analyse

86 % aller Windows Infrastrukturen sind FALSCH konfiguriert! laut einer Studie von Microsoft!

Falsch konfigurierte AD und DC sind der Hauptgrund für den Erfolg von Ransomware!

Berechtigungen sind der Schlüssel (Sekretärin und der Drucker haben Admin Rechte, Zombie Accounts)

Das Schließen der Lücken macht ca. 50% der „Hausaufgaben “ in der IT aus, um sicherer zu sein!

Das AD stellt die 2. Kronjuwelen neben dem geistigen Eigentum/Produktion dar!

Vorgehensweise:

Überprüfung der Benutzerberechtigungen im Active Directory

Privilegierte User mit schwachem PW

Mimikatz und DC shadow Angriffe können herausgefunden werden

(vergangenen Angriffen bzw noch vorhandene, laufende Angriffen)

Anonymen Zugang zum AD von externen Sourcen

Detektion von Silver & Golden Tickets (RBCD Schwachstelle) 0-Days

Alte Protokolle noch in Benutzung: z. Bsp: SMBv1 (Wannacry)

Adminrechte → generelle Überprüfung

Die Unternehmen können hiermit schnell und effizient Lücken gegen aktuelle Ransomware-Wellen schließen.

Aufdeckung von vergangenen oder noch vorhandenen, unentdeckten Angriffen.

Angriffe sind erfolgreich, weil Mitarbeiten am Telefon und Social Media interne Informationen preisgeben

Wir testen ihre Mitarbeiter und prüfen, ob wir vertrauliche Informationen erlangen können

Planung & Erkundung der Schwachstellen (Reconnaissance)

Scannen nach extern verfügbaren IT Systemen

Zugang zum System erlangen (Brute Force oder Ausnutzung von Lücken), danach Erweiterung der Rechte bis zum Admin (Privilege Escalation)

Persistenz sicherstellen (Langlebigkeit des Zugangs) und laterales Movement

Analyse und Aufarbeitung der Ergebnisse

Erstellen eines umfassenden Reports

Intern:

Asset-Discovery

Automatisiertes und manuelles Vulnerability Scanning

Kundenspezifisches Vulnerability Research

OSINT Recherche

Prüfen der Netzwerk-Segregierung

Active Directory Checkup

Reporting + Briefing

Extern:

Asset-Discovery

Automatisiertes und manuelles Vulnerability Scanning

Kundenspezifisches Vulnerability Research

OSINT Recherche

Blackbox Pentesting

Whitebox Pentesting

Reporting

Web-Applikation

Identifizierung des Risikos und Anfälligkeit von Angriffen auf kritische Unternehmensdaten, einhergehend mit dem Checkup der bestehenden IT Sicherheitskomponenten.

Red Team = Angreifer Sicht, dient der Bewertung von vorbeugenden, erkennenden und Abhilfe schaffe

Interne und Externe Angriffssimulation mit

Tools – Techniken – Taktiken : die aktuell in laufenden Cyberangriffen weltweit benutzt werden, keine rein theoretischen Abläufe!

Angriffssimulation mit allen zur Verfügung stehenden Komponenten (Cyber Kill Chain)

Spear Phishing, (Whale Phishing,) mit allen Komponenten (Tel,Mail,Fax…..)

physische Überprüfung der IT Infrastruktur (Hacker vor-Ort)

Social Engineering

Darknet Scan für etwaige bestehende Lücken

Lateral Movement-Techniken zur Ausbreitung zwischen internen Systemen

Bypassing-Techniken zur Umgehung von Firewalls und Virenscannern, Persistenz- und Stealth-Techniken, wie sie von APTs bekannt sind

Angreifer benötigen kein großes IT Wissen mehr, sondern kaufen sich die Knowledge bzw. Software im Darknet. Man kann hier komplette Angriffsszenarien bzw. Abläufe zusammenbauen oder zusammenbauen lassen (Crime as a Service!!!) – 799 EUR inklusive Recon & erfolgreicher, garantierter Infektion!

Zugänge zu Unternehmen werden zu 1 stelligen EUR-Beträgen in Foren verkauft. Unternehmen wissen dies nicht!

Organisationen müssen in Ihrer Sicherheitsstrategie ein Budget für Darknet-Überwachung einkalkulieren, um heute noch pro-aktiver werden zu können.

Aus der Darknet-Überwachung können Rückschlüsse auf einen bevorstehenden Angriff oder eine bereits bestehende Kompromittierung der Infrastruktur gezogen werden.

Was ist Darknet-Monitoring?

32.000 Darknet Quellen nur für den DACH Markt relevanten Quellen!

2.1 Millionen Quellen technischer Natur sowie Foren und Shops international!

Historische, retrospektivische Daten zu vergangen Bedrohungen der letzten 10 Jahre

20+ Jahre embedded in den Foren und Shops

Selbstgeschriebene Software und AI-komponenten

LKA, NATO und Europol Ermittler mit langjährigen Zugängen

Neutrale Attribution

100% made und hosted in Deutschland und Mitarbeiter nur in Deutschland

Jeder ist betroffen von Angriffen, unabhängig von der Unternehmensgröße –

Bitkom 203 Milliarden Euro in den ersten 8 Monaten 2022

IT ist heute Teil jeder Organisation-> Angreifbar

Nach einem Angriff gibt es nur eine klare Erkenntnis:

Die Integrität der bestehenden Infrastruktur ist NICHT mehr gegeben und MUSS neu versorgt werden.

Downtime = Geldverlust, Produktionsverlust, Verteidigungsverlust

Schnelle Erkennung und schnelle Umsetzung von Gegenmaßnahmen bzw. Aufräumarbeiten sind kritisch!

Viele Organisationen haben keinen IR-Plan und benötigen Hilfe bei der Erstellung.

Negative Publicity wird durch IR gesteuerte Krisenkommunikation minimiert.

Jeder Mitarbeitende erhält 1-3 Phishing-Testmails pro Monat

Beim Anklicken des Phishing-Links öffnet sich eine Landingpage mit einer Erklärung

Dieser „Teachable“-Moment ist extrem hilfreich für den Mitarbeitenden, um in Zukunft vorsichtiger zu sein

Das Unternehmen erhält einmal pro Monat ein Reporting mit der Anzahl der versendeten Mails, die Anzahl der Klicks und die Anzahl der Seitenbetrachter, die den Hinweis gelesen haben.

Fehlende Patches finden

Schwachstellen und Vulnerabilities erkennen

Maßnahmenplan erstellen