Deep Instinct schützt Sie zuverlässig vor allen Angriffen – in Echtzeit. Deep Instinct erkennt Bedrohungen innerhalb von 20ms. Der Schutz wird offline und online gleichermaßen erreicht.

Sie melden sich bei uns und vereinbaren eine Produktdemo

Sie überzeugen sich selbst, wie gut unsere Software Sie schützt

Falls Sie es wünschen, führen wir Deep Instinct bei Ihnen ein

1. Shlayer

2. ZeuS

3. Agent Tesla

4. NanoCore

5. CoinMiner

1. MeduzaLocker

2. NetWalker

3. NotPetya

4. Petya

5. REvil

1. Zbot/Zeus

2. DrideZeus Gamover

3. SpyEye

4. Shylock

5. DanaBot

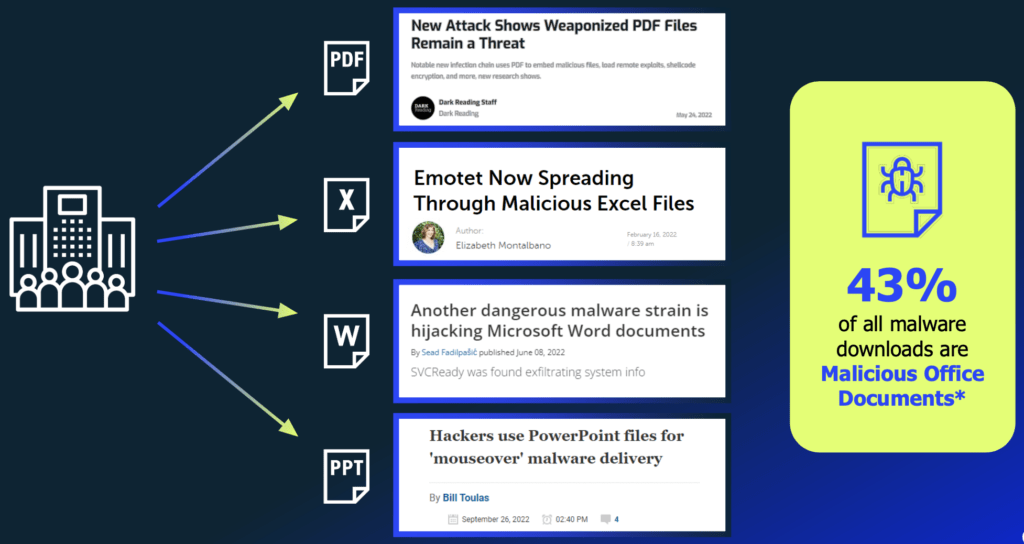

1. PDF

2. Word

3. PPT

4. Excel

Malware-Bedrohungen, die Android-Telefone angreifen, sind um 263% gestiegen

Office-Dokumente waren die am häufigsten manipulierten Dokumente, mit einem Anstieg um 112 %

Mac-OS-Bedrohungen stiegen gegenüber 2019 um 30 % und sind seit 2015 stetig gestiegen

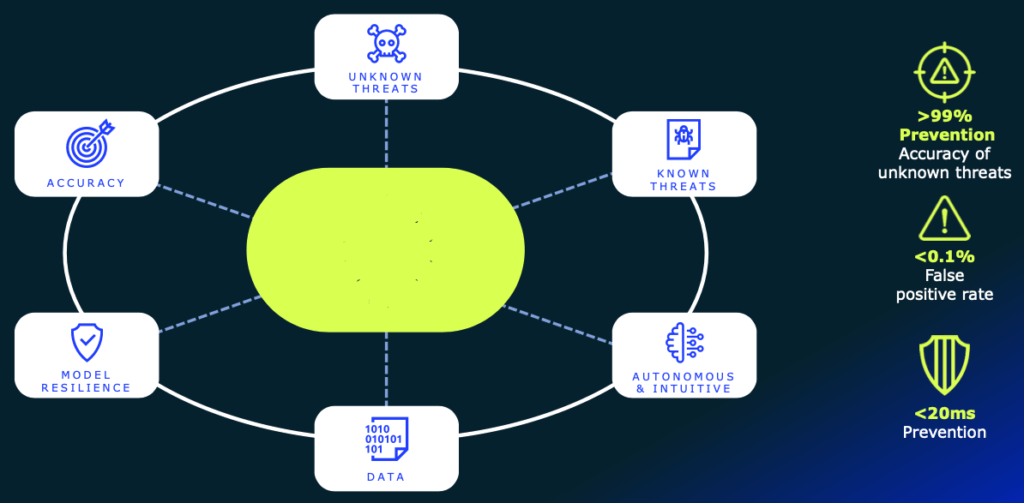

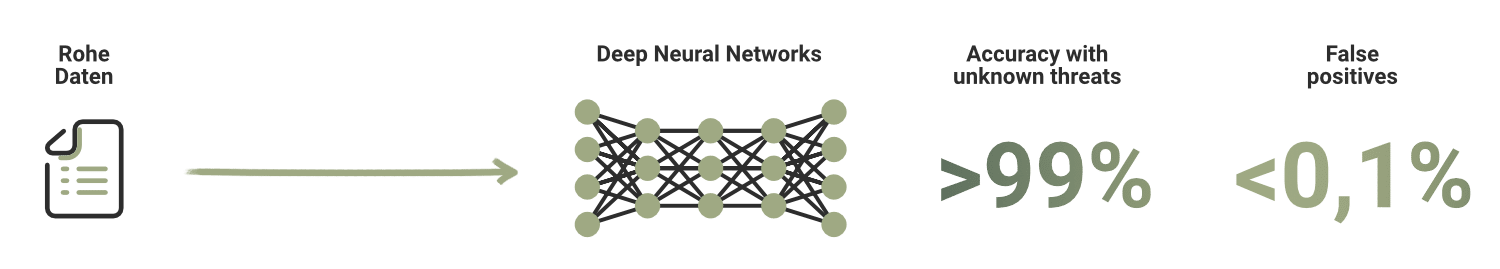

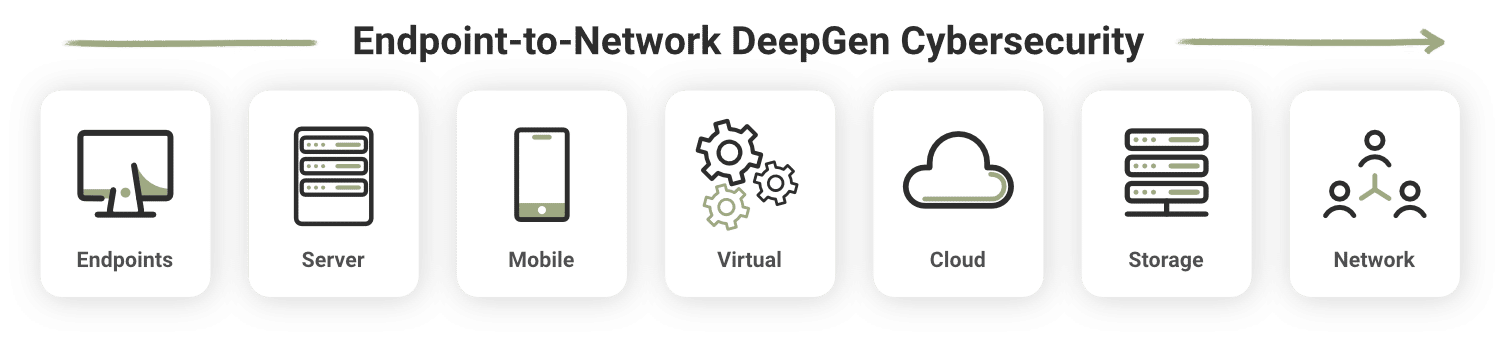

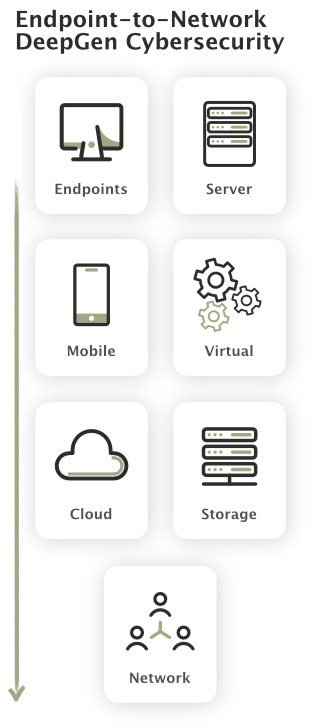

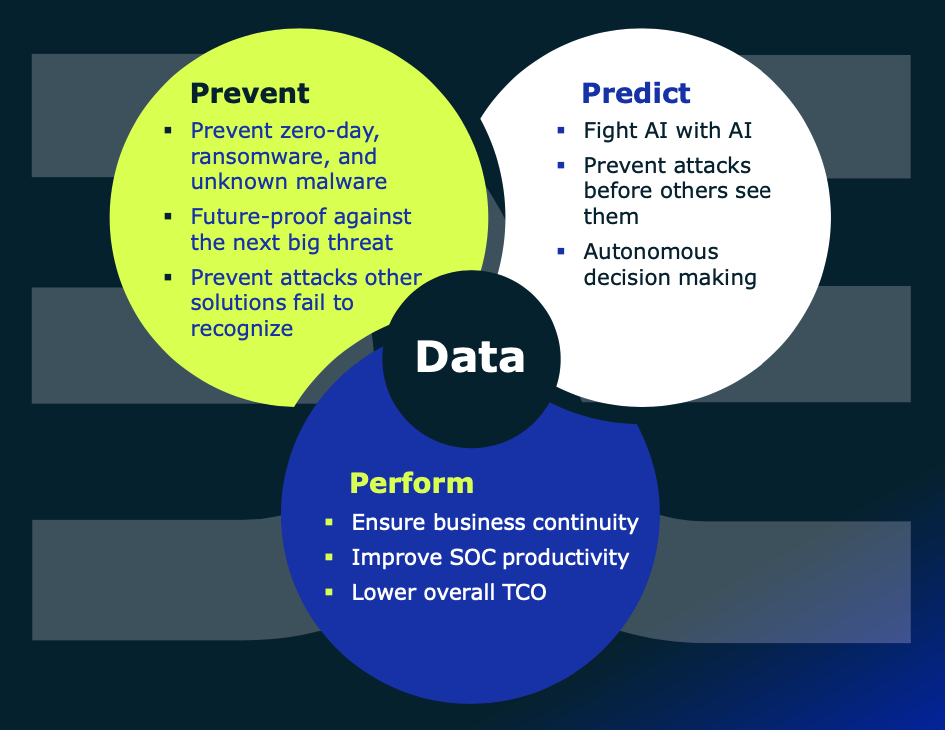

Deep Instinct ist die einzige Cybersicherheitslösung auf dem Markt, die mithilfe eines End-to-End Deep Learning Frameworks unbekannte und bekannte Bedrohungen vor der Ausführung erkennt und blockiert.

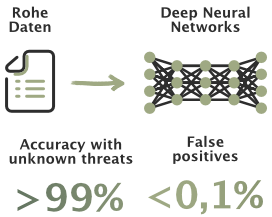

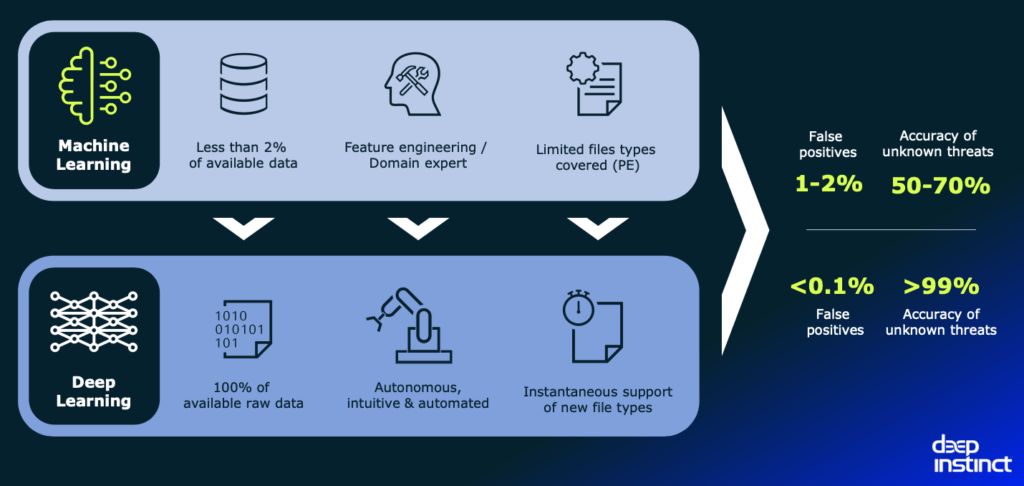

Durch die Verwendung des einzigartigen End-to-End Deep Learning Frameworks erreicht Deep Instinct eine Erkennungsrate von über 99,7 % und bleibt dabei durch die niedrige falsch positiv-Rate von unter 0,1 % mit niedrigerem Aufwand betreibbar als vergleichbare Lösungen.

8

9

10

25

28

28

59

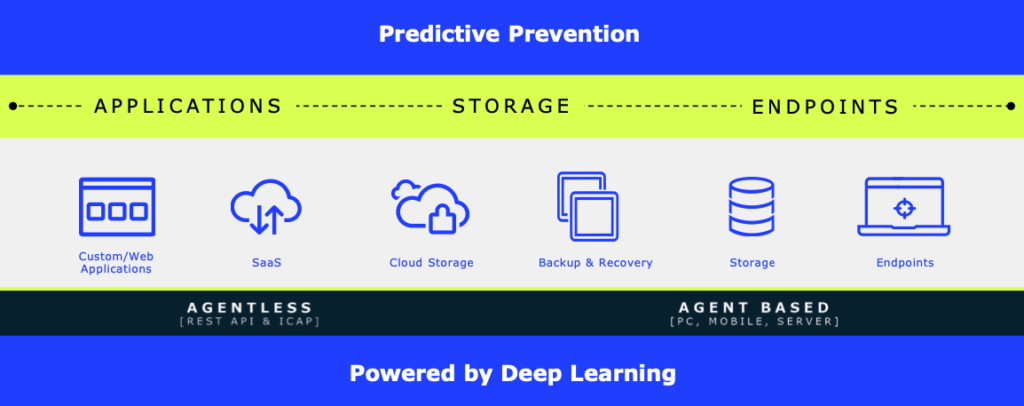

Die Managementkonsole von Deep Instinct wird in der Cloud gehostet (Frankfurt, Deutschland) und von Deep Instinct gewartet und upgedatet. Für Kunden entfällt damit der managementserverseitige Betriebsaufwand.

Lernen Sie die Kunden, strategischen Partner und Investoren von Deep Instinct kennen.

▪ Verwendung eines mehrstufigen Ansatzes zur Prävention vor der Ausführung, während der Ausführung und nach der Ausführung.

▪ Verhindert mehr als 99% der bekannten und unbekannten Malware, einschließlich Ransomware, Zero-Day-Angriffe, dateibasierter und skriptbasierter Angriffe mithilfe des statischen Analyse-Engines von Deep Instinct, der auf Deep Learning basiert.

▪ Isolieren der Maschine

▪ Quarantäne/Löschen/Wiederherstellen

▪ Aktualisierung der Richtlinie: Zulassen und Wiederherstellen (Hash, Zertifikat, Ordner, Skript, Prozess)

▪ Prozess beenden

▪ Eine Sicherheitsverwaltungskonsole erstreckt sich über Endpunkte, Speicher und Anwendungen

▪ Nahtlose Bereitstellung

▪ Leichtgewichtiger Agent, reibungslose Bereitstellung und automatische Updates

▪ Native Multi-Mandantenlösung für Partner, MSPs und MSSPs, die alle Daten vor Kreuzkontamination schützt und mehrere Umgebungen von einer zentralisierten Konsole aus verwaltet

▪ Deep Instinct integriert sich in Ihr SIEM, SOAR, EDR oder andere vorhandene Sicherheitstools über REST API, Syslog und SMTP, um Untersuchung, Behebung und Bedrohungssuche zu verbessern

▪ Konfiguration von Sicherheitsrichtlinien basierend auf einer Vielzahl von manuellen oder automatisierten Kriterien, einschließlich Namenskonvention, IP, AD, OU und meh

Mit der Deep Learning-Software und -Technologie sind wir in der Lage, noch nie dagewesene und unbekannte Bedrohungen wie Zero-Days und APTs (Advanced Persistent Threat) zu erkennen und zu verhindern.

Die Lösung von Deep Instinct basiert auf einem zweiphasigen Ansatz: Ähnlich wie das Gehirn lernen und dann instinktiv handeln.

Die gesamte Analyse und die Feststellung, ob es sich um eine bösartige Bedrohung oder einen gutartigen Vorfall handelt, erfolgt innerhalb von Millisekunden auf dem Gerät und ermöglicht so effektiv eine Zero-Time-Erkennung.

Das Training wird an Hunderten Millionen von Dateien durchgeführt, von denen die Hälfte bösartig und die andere Hälfte harmlos ist.

Der bösartige Teil des Datasets stammt aus verschiedenen Familien, die unterschiedliche Angriffsszenarien und bösartige Verhaltensweisen darstellen.

Die Dateien werden aus den folgenden Quellen gesammelt:

Ungefähr zweimal im Jahr.

Wenn Deep Instinct ein neues Deep-Learning-Vorhersagemodell erstellt, empfängt die D-Appliance das Update und verteilt das Gehirn an alle D-Clients. Dies unterscheidet sich von AV-Lösungen, die mehrere Updates pro Tag erfordern, und EDR-Lösungen, die eine kontinuierliche Konnektivität erfordern, um Bedrohungsdaten-Feeds zu empfangen.

Bei der Lösung von Deep Instinct wird alle paar Monate ein Update bereitgestellt, da dies alles ist, um die hohen Präventionsraten zu erreichen. Laut unseren Tests verschlechtert sich die Erkennungsrate um weniger als 1 %, wenn Sie das Vorhersagemodell 6 Monate lang nicht aktualisieren.

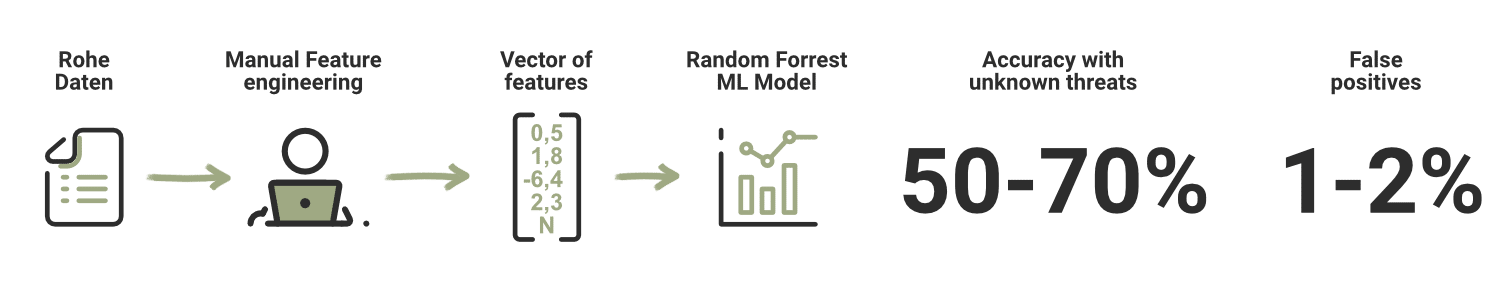

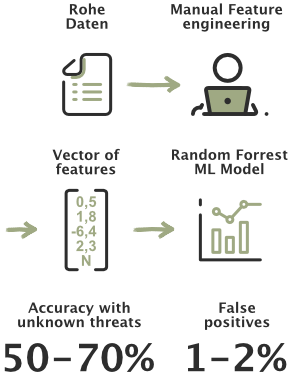

Im Gegensatz zu Machine-Learning-basierten Lösungen basiert unsere Deep-Learning-basierte Lösung nicht auf Feature-Engineering, das auf das Wissen eines Sicherheitsexperten beschränkt ist. Vielmehr verwenden wir die Rohdaten aus Dateien, wie dies für die Bilderkennung der Fall ist, wo sie die Rohdaten von Bildern (Pixel) verwenden.

Nein, Deep Instinct stellt dem Kunden eine bereits geschulte Lösung zur Verfügung, die sofortigen Schutz bietet. Alle Schulungen werden im Labor von Deep Instinct durchgeführt.

Bei Verwendung von Hochleistungsservern mit GPUs dauert die Trainingsphase typischerweise etwa 24-48 Stunden. Das Training findet im Forschungslabor von Deep Instinct statt, und der D-Client auf dem Gerät umfasst das Vorhersagemodell, das das Ergebnis der Trainingsphase ist.

Ja, das Deep-Learning-Modell klassifiziert identifizierte Malware mithilfe des Deep-Classification-Moduls autonom in eine von sieben Kategorien: Ransomware, Wurm, Virus, Dropper, Spyware, Backdoor und PUA.

Derzeit wird der Deep-Learning-Prozess auf die statische Analyse am Endpunkt angewendet.

Deep Instinct entwickelt derzeit die Möglichkeit, auch eine dynamische Analyse durchzuführen.

Darüber hinaus wird jede erkannte oder verhinderte schädliche Datei in die D-Appliance hochgeladen (optional, wie in der Richtlinie definiert), um zusätzliche statische und dynamische Analysen durchzuführen und um zusätzliche forensische Informationen bereitzustellen.

Sie melden sich bei uns und vereinbaren eine Produktdemo

Sie überzeugen sich selbst, wie gut unsere Software Sie schützt

Falls Sie es wünschen, führen wir Deep Instinct bei Ihnen ein