Unverzügliche Benachrichtigung über Änderung des Risikostatus eines Lieferanten

Strukturierte Priorisierung der Schwachstellen

Anwendung von Open-Source-Intelligenz und Automatisierung

Unphishable MFA

Traditionelle MFA ist schwach wird oft angegriffen

Anstieg der Schäden durch Phising und Passwortdiebstahl

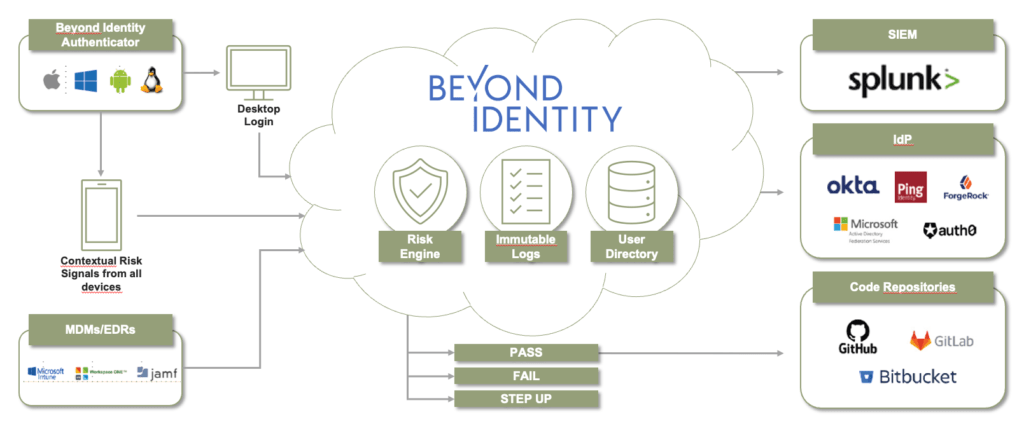

Traditionelle Authentifizierungsmethoden sind anfällig für Sicherheitsverstöße, insbesondere wenn sie auf unsicheren Passwörtern basieren. Beyond Identity geht hier einen revolutionären Weg, indem es die FIDO2-zertifizierte Authentifizierung integriert. Dies bedeutet, dass Ihre Identitätsverwaltung auf einem Höchststandard basiert und Sie sich keine Gedanken mehr über die Risiken von Passwortverletzungen machen müssen. Ihre Sicherheit ist durch diese innovative Methode optimal geschützt.

Multi-Faktor Authentifizierung (MFA) ist ein entscheidender Schritt zur Verbesserung der Sicherheit. Beyond Identity bietet jedoch eine MFA auf einem völlig neuen Niveau, ohne die Notwendigkeit eines zweiten Geräts. Diese fortschrittliche Methode beschleunigt Ihre Zero-Trust-Sicherheitsstrategie erheblich. Sie ermöglicht schnellere Sicherheitsentscheidungen und effektivere Kontrollen, sodass Ihr Unternehmen immer einen Schritt voraus ist und die Bedrohungen minimiert.

Anmeldeinformationen sind oft der Schwachpunkt in der Sicherheitskette. Beyond Identity beseitigt diese Schwachstellen gründlich, indem es auf Anmeldeinformationen basierende Verstöße eliminiert. Die Lösung setzt auf eine sichere Authentifizierungsmethode, die nicht mehr von herkömmlichen Benutzeranmeldedaten abhängt. Dadurch erreicht Ihre Identitätsverwaltung höchste Sicherheitsstandards und minimiert das Risiko von Sicherheitsverstößen, die auf gestohlenen Passwörtern oder unsicheren Zugangsdaten beruhen.

Beyond Identity ermöglicht es Ihrem Unternehmen, Ihre Zero-Trust-Sicherheitsstrategie in Hochgeschwindigkeit umzusetzen. Durch die effiziente Identitätsverwaltung und die Fähigkeit, schnelle Sicherheitsentscheidungen zu treffen, sorgt diese Lösung dafür, dass Ihr Unternehmen immer einen Schritt voraus ist. Effektivere Kontrollen und ein agiler Ansatz in der Sicherheit sorgen für optimalen Schutz vor Bedrohungen Ihrer Unternehmensdaten.

Beyond Identity vereinfacht die Einhaltung von Compliance-Anforderungen erheblich. Mit dieser Lösung behalten Sie die volle Kontrolle über die Sicherheit Ihrer Systeme und können gleichzeitig mühelos die Anforderungen Ihrer Branche oder Regulierungsbehörden erfüllen. Egal, ob Ihre Mitarbeiter von zu Hause aus arbeiten oder unterwegs sind, Sie können sicher sein, dass Ihre Compliance auf allen Endgeräten gewährleistet ist.

Nutzen Sie die innovative Methode zur individuellen Bewertung des Sicherheitsrisikos von Benutzern und Geräten in Echtzeit. Beyond Identity trifft Authentifizierungsentscheidungen, die exakt auf Ihre spezifischen Bedürfnisse zugeschnitten sind. Dies ermöglicht eine äußerst präzise und flexible Sicherheitsstrategie, die sich dynamisch an die sich ändernde Bedrohungslage anpasst und gleichzeitig die Zugänglichkeit für legitime Benutzer aufrechterhält.

In den letzten Jahren ist eine alarmierende Zunahme von Schäden durch Phishing-Attacken und Passwortdiebstahl zu verzeichnen. Diese Bedrohungen können nicht nur das Vertrauen Ihrer Kunden erschüttern und Ihre finanzielle Stabilität gefährden, sondern auch erhebliche Kosten für erweiterte Sicherheitsmaßnahmen verursachen. Die Produktivitätsverluste und möglichen rechtlichen Konsequenzen sind ebenfalls nicht zu unterschätzen. Riskieren Sie nicht länger die Sicherheit Ihres Unternehmens und Ihrer vertraulichen Daten.

Sie kontaktieren uns und wir vereinbaren eine Produktdemo.

Sie überzeugen sich selbst, wie gut unsere Software Sie schützt.

Falls Sie es wünschen, führen wir Beyond Identity bei Ihnen ein.

Faktor 1 bietet eine fortschrittliche Authentifizierung durch die Kombination von Biometrie und einem lokalen PIN. Dieser Faktor legt fest, „was man ist“ oder „was man weiß“, um den Zugang zu sichern. Die Besonderheit dabei: Diese Informationen verlassen niemals Ihr Gerät, was die Sicherheit erheblich erhöht.

Faktor 2, die Geräteidentität, erstellt einen unveränderlichen privaten Schlüssel, der in einem gesicherten Bereich des Geräts gespeichert ist. Dieser Schlüssel kann als ein Hardware-Schlüssel betrachtet werden, der in die CPU des Geräts eingebettet ist. Damit wird Ihre Identität auf eine einzigartige Weise geschützt, die schwer zu kompromittieren ist.

Faktor 3 ermöglicht die Anpassung der Sicherheitslage Ihres Geräts nach Ihren individuellen Anforderungen. Die Sicherheitslage des Geräts ist konfigurierbar, sodass Sie eine maßgeschneiderte Sicherheitsstrategie entwickeln können. Dadurch können Sie in Echtzeit auf Sicherheitsbedrohungen reagieren und sicherstellen, dass Ihre Daten und Systeme optimal geschützt sind.